En Detectives Madrid, vamos a explicar los principales ataques que pueden afectar a un sistema de seguridad informático; desde sabotajes, virus, programas o códigos maliciosos…

Tabla de Contenidos

ToggleAtaques Dos; la denegación de acceso a servicios

Aunque existen muchos ataques informáticos, uno de los más preocupantes es el ataque Dos; que trata de imposibilitar el acceso a servicios. Este ataque va dirigido a los servicios de una empresa nacional, multinacional, compañía, instituciones, corporaciones…

La finalidad es que no puedan ni utilizarse, ni consultarse los servidores; para ello se envían un gran número de peticiones a ese mismo servidor. Se hace mediante unos usuarios, que son legítimos del propio servicio y desde muchos ordenadores.

Para que las personas que son neófitas en esto de la informática y de las nuevas tecnologías, nos entiendan; es como si por ejemplo hubiera una ventanilla en una entidad bancaria o en una administración.

Todos los usuarios iremos en fila para consultar, hacer nuestros papeleos, sacar dinero…Pero cada día existe un numero de ciudadanos que pueden entrar y la persona es tan eficiente; la que se encuentra en la ventanilla que podría ocuparse de todos, atendiéndolos perfectamente.

Pues bien, imaginémonos esta situación; ahora resulta que en segundos no existe un cupo de usuarios, y de repente entran miles de ciudadanos. La persona que está enfrente de la ventanilla, no podría con todo y llegaría hasta un punto, que se viera tan desbordado, que al final, no podría atender a nadie y se iría de allí.

Con los servidores pasa lo mismo, solo hace falta que hubiera miles de personas, recargando una misma web, continuamente, cuyo objetivo es tumbarla.

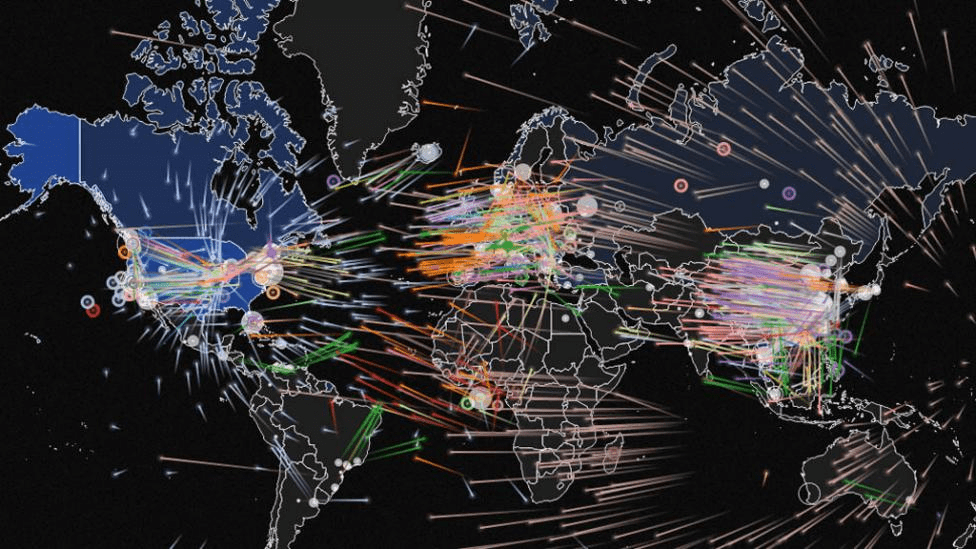

A este proceso se le denomina y conoce como «sistema distribuido de denegación de servicio» o en ingles; DDOS, Distributed Denial of Service. Un ejemplo de estos ataques fue cuando el grupo Anonymous, causo la caída de sitios webs como el Departamento de Justicia de Estados Unidos y de la empresa audiovisual de Universal.

Aunque parezca algo muy fácil, a la hora de la verdad es más complejo; se utiliza unas técnicas y herramientas complicadas. Se puede crear conexiones simultaneas o enviar paquetes alterados, incluso se pueden permitir el lujo de modificar, todos estos paquetes poniendo una IP diferente, falsa; que puede venir de cualquier parte del mundo.

Es decir, un servidor estadounidense está siendo atacado y los Ip de estos paquetes alterados proceden de Rusia, España, India, Brasil, Francia…Y realmente son del propio país que la víctima.

Este tipo de ataques puede afectar a cualquier empresa o particular que esté conectado a internet. Lo que verdaderamente quieren los causantes de este ataque es dañar la reputación del sitio web.

No se pretende recuperar información o datos e incluso, dañar o alterarlos, solo es destruir al imagen de una corporación o compañía. Y principalmente, impedir el desarrollo normal de la actividad que ofrezca a los ciudadanos.

Quienes suelen utilizarlo, son hackers que han decidió atacar a algo especifico por razones variadas; desde una ideología que choca con los fundamentos de dicha empresa o institución…

También este tipo de ataque es utilizado por los administradores de la web, para verificar y comprobar si respondería perfectamente el sistema y probar si tiene defensas dicho sistema de seguridad.

Como afecta a la web, depende y mucho de la forma que tienen los servidores de protegerse. Pero para los informáticos forenses, es un ataque que tiene defensa y esta debe cumplir unos requisitos para que funcione correctamente.

Ataques de sabotajes, terrorismo informático

Hablamos de sabotaje informático cuando se pretende destruir o alterar una base de datos, programas, documentos…,cuyos contenidos están en redes o sistemas informáticos. Se hace mediante actos que borran, copian, roban, modifican sin autorización dichas funciones o datos. El objetivo es obstaculizar, destruir o impedir que los sistemas funcionen correctamente.

Este tipo de ataque está regulado en nuestro Código Penal, en su artículo 263 y siguientes. Hay muchas clases y existen muchas formas de atacar. Lo que sí es verdad, es que desde un tiempo hasta ahora, quienes utilizan estos ataques son los ciberterroristas.

Emplean las Tecnologías de Información y Comunicación o también conocidas como las TIC´s, para la consecución de sus objetivos. Usan internet para consumir sus propósitos y se está viendo que algunas organizaciones de esta índole, en diferentes países, usan esta tecnología como una nueva forma de terrorismo frente a la convencional.

De ahí, que muchos países vean la ciberseguirdad como la única forma de poder frenar estos ataques informáticos y protegerse de una forma, que no se vena dañadas los intereses comunes de los ciudadanos.

Los expertos en ciberseguridad, saben que cada vez más existen nuevos ataques y programas dañinos o maliciosos, mas rápidos, mas difíciles de combatir y sobretodo, más peligrosos, que atentan con los intereses y los derechos de una sociedad.

Algunos hablan de una guerra cibernética, otros apuntan que la guerra del futuro va seguir estos patrones con ataques más peligrosos, hasta tal punto que se tiene que poner una prioridad en algunos asuntos como los puntos estratégicos y militares.

Puede que estén exagerando o que simplemente, vean cosas que nosotros ni siquiera sospechamos; pero la realidad es que algo puede suceder y mientras tanto, deberemos poner barreras y tener una defensa en nuestros sistemas de seguridad.

¿Quién nos asegura que no se puedan meter, alguien un experto cracker o terrorista en un sistema informático de seguridad de una base aérea dentro de unos años, si esta no tiene su seguridad bien preparada?.