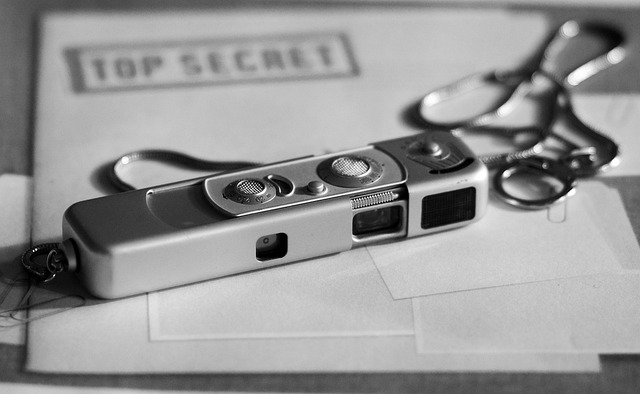

Diferencias entre pentesting y hacking

Lo primero que vamos a definir es el popular hacking. Este se basa en la búsqueda, utilización y aprovechamiento de las vulnerabilidades de seguridad que hay en las redes y los sistemas.

Por otro lado, encontramos el pentesting, al cual también podemos llamar “test de penetración”. Es un proceso que consiste en atacar de forma directa a un sistema informático. El principal objetivo es identificar vulnerabilidades, fallos y los posibles errores existentes en la seguridad.

Hacer esto nos ofrece la gran ventaja de poder realizar un plan de prevención de los ataques externos. Al encontrar dichas vulnerabilidades, le cerremos puertas a los ciberatacantes que tengan nuestra compañía en el punto de mira. De aquí nace la importancia del pentesting para una empresa.

Es cierto que el pentesting es un proceso derivado del propio hacking. La diferencia es que esta práctica es completamente legal. Esto es así porque hay un consentimiento previo de los propietarios de los equipos donde se van a llevar a cabo los test.

Este método es ideal para las principales amenazas de la seguridad informática.

Comparación entre el pentesting y el hacking

Comparación entre el pentesting y el hacking

- La ética: El pentesting siempre se realiza desde un punto ético. Esto se podría comparar al llamado “hacking ético”.

- El hacking ético: Imita o sigue los pasos del comportamiento de un hacker con malas intenciones.

- Funciones: Podemos remarcar que tienen funciones muy parecidas. Desde ingeniería social, phishing, enviar correos electrónicos, localización de información sensible. Sin embargo su función esencial, insistimos, es la localización de vulnerabilidades y fallos de seguridad.

- El objetivo: El primer punto se debe a que se realiza para una empresa y/o una compañía a través de un procedimiento previamente definido. Recordemos que su objetivo es la localización de vulnerabilidades para mejorar la seguridad.

La importancia del pentesting para una empresa

Como ya hemos mencionado antes, no hay ninguna empresa libre de riesgos. Además, estos son cada vez más frecuentes y sobre todo aquellos que afectan de manera directa a los sistemas. Es necesario se conscientes de dichos peligros, sin embargo, hay muchas más compañías de las que pensamos que no lo son.

Al ser un proceso que se compara con el hacking, muchas personas dudan de su legalidad. Pero si es un proceso legal.

Es importante tener en cuenta que será legal siempre y cuando los ataques que se realicen sean dirigidos por los peritos informáticos contratados para ello. Sea bajo consentimiento previo de la empresa, con el presupuesto y los puntos adecuadamente estipulados.

Si no se respetan las pautas anteriores, dejará de tratarse de un proceso de pentesting para ser uno de hacking. En la gran mayoría de países este tipo de actos se llegan a condenar con penas de prisión. Teniendo en cuenta esto, por favor, vamos a darle la importancia que tiene.

En el pentesting siempre debemos de contar con la autorización del propietario para llevar a cabo el ataque. Mientras dura este ataque autorizado si las personas contratadas para ello llevan a cabo alguna acción sin la previa autorización, estos estarán incurriendo en un delito de hacking.

Debido a los hechos anteriores queremos insistir en la necesidad de contar con auténticos profesionales.

La seguridad de una empresa

La importancia del pentesting para una empresa es por la seguridad de esta. Así podrás garantizar que tu negocio no tenga ningún problema:

- Orientación: Lo primero que debemos de considerar en temas de seguridad es la orientación. Es importante disponer de un plan de actuación, métodos de prevención y planes de estudios para el mantenimiento. Con una orientación adecuada podremos realizar una política de seguridad lo suficientemente eficaz. La prevención programada podrá proteger a nuestra empresa de ataques. Aunque son muy pocas las compañías las que poseen normas y métodos de seguridad adecuados para detectar y expulsar a posibles intrusos de nuestro sistemas.

- Inversión: Tendrás que invertir en el pentesting, pero este proceso tiene la posibilidad de ofrecernos una nueva prospectiva sobre la seguridad de la empresa y lo que necesitas implementar. Cuando realizas un ataque sobre tu propio sistema tendrás la capacidad de calcular el dinero que necesitas para mejorar. Es recomendable que realices este tipo de pruebas sin que la plantilla de empleados tenga conocimiento de ello. De esta forma podremos comprobar la seguridad de la manera más verídica posible.

- Finalización: Cuando se termina de llevar a cabo el pentesting se realiza un informe. Este explicará a detalle las rutas más útiles. Podrán explotar los sistemas hasta el último rincón. Gracias a estos informes podrán tomarse decisiones sobre la posibilidad de mejorar la seguridad, cómo evitar las vulnerabilidades existentes. Obtendremos seguridad y fiabilidad en la empresa. Esto es una gran ventaja sobre la competencia.

Tipos de pentesting

Para conocer sobre la importancia del pentesting para una empresa, es necesario saber sobre los diferentes tipos.

Los tipos de pentesting se diferencian por la cantidad de información que concede el auditor o perito informático forense. También por el posible acceso que este ofrece.

- Caja blanca: Llamado pentesting de caja blanca o White box pentesting. Se trata del proceso más sencillo y más completo. Gracias a este tipo de test podemos saber todo acerca del sistema, la arquitectura, incluso la aplicación con la que estemos trabajando. Cuando se lleva a cabo se le da al perito toda la información: número de equipos, estructura de la red, los tipos de sistemas, contraseñas, servidores y todos aquellos datos relevantes para la investigación.

- Caja negra: El pentesting de caja negra o black box pentesting se llama así porque el perito no dispone de ningún tipo de información. El profesional realiza la prueba casi a ciegas. Con este proceso podremos comprobar la facilidad con la que se puede acceder a los equipos y sistemas. Esta actuación es la más parecida a cómo actuaria un verdadero ciberdelincuente. Podremos descubrir las vulnerabilidades que podrían surgir un día cualquiera.

- Caja Gris: También llamado grey box pentesting, se trata de una combinación de los dos anteriores. El perito informático dispone de cierta información, pero no de suficiente. Se necesita invertir tiempo en la localización de vulnerabilidades y amenazas. Esto dependerá de la cantidad de información que se disponga.

El Exploit: Una de las partes más importantes del pentesting

Estos son pequeñas aplicaciones programadas de tal forma que su único objetivo es poder acceder al sistema que contenga vulnerabilidades. Gracias a ello podemos hacernos con el control o incluso destruir el correcto funcionamiento del equipo.

Dentro de los exploit encontramos un proyecto de Open Source, llamado Metasploit. Este se encarga de recopilar vulnerabilidades para informar de estas. Este proyecto ha formado parte de grandes compañías que buscaban desarrollar y mejorar sus sistemas de seguridad. Se centra en aquellos puntos de detección de intrusos o detección de malwares.

Los tipos de exploit dependen de dónde se desarrollan:

- Local: Para poder ejecutar un exploit local debemos de tener acceso precio a las vulnerabilidades existentes. Por otra parte, también podemos ejecutarlo después de acceder a la máquina con uno remoto. Este se puede llevar a cabo a través de una red interna, incluso desde la propia red de la víctima.

- El cliente: El exploit del lado del cliente es el qué se utiliza con más frecuencia. Se aprovecha de las vulnerabilidades en las aplicaciones que tenemos instaladas en la gran mayoría de equipos particulares. Por norma general se accede al equipo a través de correos electrónicos o por búsquedas inseguras en Internet.

- Payload: Este término aparecerá siempre que hablemos de exploits. Es una aplicación que saca partido de las vulnerabilidades afectadas por el propio exploit para poder tomar el control del sistema o equipo. Los payloads nos dan un sinfín de posibilidades a la hora de realizar acciones sobre la víctima, llegando incluso a mostrarnos la pantalla de la víctima en nuestro propio ordenador.

La vulnerabilidad

Cuando hablamos de vulnerabilidad estamos hablando de los fallos de seguridad de una aplicación, de un hardware o incluso del propio sistema. De forma más común, lo conocemos como una ventana por donde colarse para poder tomar el control, ya sea de la App o incluso de un equipo por completo.

Las vulnerabilidades nacen desde un fallo de programación de la aplicación, contraseñas débiles. Nuestro equipo se ha encontrado en varias ocasiones incluso con desbordamientos de un buffer de información del propio sistema.

Si tiene alguna duda sobre la importancia del pentesting para una empresa o quiere conocer más en profundidad nuestros servicios en referencia a este tema, póngase en contacto con nosotros. Ofrecemos asesoramiento gratuito y personalizado.

D. Eduardo García de la Beldad Sanchis

Experto Universitario en Análisis Forense Web y Redes Sociales en Ciberseguridad y Peritaje Informático Judicial, en Derecho Informático y Peritaciones Judiciales, en Hacking Ético de Sistemas y Redes de la UDIMA. Experto Universitario en Delegado de Protección de Datos LOPD. Master en Informática Forense y Delitos Informáticos (UDIMA).

Comparación entre el pentesting y el hacking

Comparación entre el pentesting y el hacking