Correos electrónicos

Para que un perito informático lleve a cabo el análisis en primer lugar es necesario que cuente con el acceso a la cuenta de correo electrónico donde está o ha estado el correo electrónico a peritar.

Tabla de Contenidos

ToggleAdemás, es necesario crear una cadena de custodia acorde al procedimiento que se vaya a seguir y contar, según el caso, con la presencia de un notario para la supervisión del procedimiento por parte del perito informático.

RGPD (Reglamento General de Protección de Datos)

Si el email es de la empresa, se debe contar con la competencia de su abogado que asesore correctamente en relación con la RGPD (Reglamento General de Protección de Datos) y la preservación de los derechos fundamentales.

La base objetiva es que, independientemente del propietario del equipo informático, la persona que es dueña de los datos es la propietaria de estos. En los casos en los que se haya firmado por parte de la empresa cliente un contrato de cesión de datos o supervisión, la empresa puede tener acceso a toda la información, datos, correos, llamadas, mensajes, etc.

En caso contrario, incluso el perito informático informaría de que se está pudiendo incurrir en una vulneración de los derechos fundamentales del propietario de los datos.

Peritaje informático de correos electrónicos

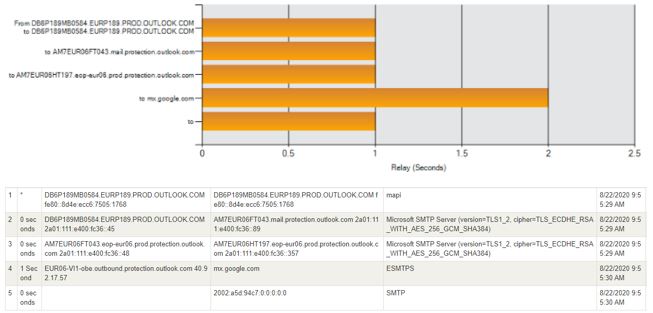

Se puede conocer si un correo se ha enviado o ha salido pidiendo una respuesta al servidor de destino en el momento de enviar el correo, y recibiendo el acuse de recibo.

La información de la peritación informática de un correo electrónico es el remitente, el destinatario, el contenido del mensaje, ID único del correo electrónico, las cadenas de mensajes, y los IP del servidor saliente y entrante, etc.

En los casos en que es necesario saber si ha llegado el correo a su destino, hacen falta métodos alternativos como la certificación de existencia de un email de destino, la comprobación de correos anteriores que se han cruzado con ese mismo destinatario, o la peritación informática de reenvío de correo electrónico para espionaje.

El informe pericial

Una vez se han analizado las correspondientes cabeceras y código fuente de un correo electrónico, se redacta y emite un informe pericial informático con las conclusiones correspondientes para su posterior ratificación en sede judicial.

El informe del perito informático incluye el estudio, los agentes certificadores homologados, las conclusiones, adjuntos, ficheros y firma.