En Informática forense, nos preguntan a menudo sobre la IP de ordenadores en que consiste esta famosa dirección. En los últimos tiempos, ha sido muy escuchada por todos nosotros. Expertos en seguridad, peritos informáticos, periodistas, policías…todos se refieren a la IP. ¿Pero que es y en que consiste localizarla?.

Tabla de Contenidos

Toggle

IP de ordenadores en que consiste: la lucha contra los cibercriminales

La dirección de la IP de los ordenadores, es buscada por los peritajes informáticos. Ayudando a la justica y a los ciudadanos para luchar contra los ciberdelincuentes. Muchos preguntan que es la IP de los ordenadores que buscan los peritajes informáticos. La IP no es otra cosa que la dirección del ordenador; es como el D.N.I de los terminales. Podemos saber de dónde ha salido un correo electrónico o en que ordenador se escribió un documento concreto. Los peritajes informáticos analizan en sus informes periciales esta dirección de IP. Ya que juega un papel muy importante dentro del examen.

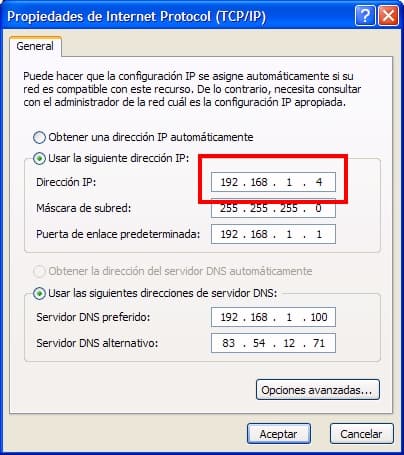

Técnicamente, es una serie de números que identifica o señala una interfaz u otro elemento donde se conecta. En las periciales informáticas, se suele denominarle a esta dirección como «tarjeta de red». Hay que tener en cuenta que esta dirección de IP, no solo se encuentra en los ordenadores. También nos la encontramos en componentes como televisiones, electrodomésticos o hasta consolas de videojuegos.

Pero donde se encuentra esa IP o tarjeta de red

La tarjeta de red, se halla dentro de una red que utiliza un protocolo IP, que pertenece al modelo OSI. No es otra cosa que el internet que utilizamos los usuarios normales, ya que es su protocolo de IP. La identificación de la IP, como hemos mencionado antes, es una serie de números, que están agrupados en cuatro conjuntos. Son necesarios elementos binarios (lenguaje informático que consta de 0 y 1). En total la cifra de la dirección IP consta de 32 números binarios. Tenemos que tener en mente que esta dirección de IP puede ser utilizada por varios componentes conectados. Aunque no estén directamente con la IP de la red, estarán dentro de una red privada que comparte dicha dirección.

Una dirección de IP y varios ordenadores: la pericia encuentra al culpable

Muchos operadores o proveedores, también conceden direcciones IP de forma dinámica. Es decir un mismo operador puede dar servicio con la misma dirección IP de un router a varios usuarios. Lo que hace que un mismo ordenador use la misma dirección que otro portátil, por ejemplo. Los informáticos forenses se encuentran con una dificultad, sin embargo con tiempo y paciencia lo resuelven. Analizan todos los componentes para verificar o descubrir quién o quiénes son los culpables de un hecho o un delito informático.

Evaluar una autoría de un modo fehaciente, para un perito informático es una labor muy ardua, pero no imposible. Para ello, se deberán hacer muchos cotejos con distintos operadores y ordenadores. Así puede identificar al abonado o a la persona que le hayan asignado dicha dirección o tarjeta de red.

Localizado la IP y ¿Ahora que pasa?

Localizada la IP se descubre al responsable y que ordenador o dispositivo utilizó. Cuando se hace todo este procedimiento, el perito informático, encargado del análisis, lo hace bajo ciertos protocolos y procedimientos. Garantizando la cadena de custodia de los distintos componentes que se vayan a analizar. De esta forma, cuando se vaya a juicio, la otra parte no podrá alegar que exista ninguna manipulación. No dándola ninguna excusa para que quiera pedir al magistrado que la evidencia digital, sea improcedente o invalida.

Por eso están importante la cadena de custodia en los peritajes. Sin ella cualquier prueba que encontremos dentro de un archivo, documentos, disco duro, USB, portátil, teléfono móvil puede ser un objeto de falsear o manipular. Por eso, para no perder la información o datos de la fuente principal, volcaremos todo su contenido. Y lo haremos en otros dispositivos, para luego analizarlos sin temor a poder destruir la matriz de esos dispositivos electrónicos o informáticos.

Acreditar cada detalle del procedimiento de la pericial

Ante de este procedimiento, se necesita hacerse fotografías de todos los elementos, para clasificarlos y etiquetarlos. De esta forma tendremos todo bajo control y de una forma enumerada. Sin ninguna dificultad podremos identificar donde se encuentra o se hallo la prueba o evidencia digital. Todo esta metodología se hace con cualquier servicio informático. Lo más importante es poder ordenar todo el protocolo. Llegado a juicio podemos explicar de una forma estricta, clara y concisa los pasos que hemos dado para el análisis. La clonación de los distintos materiales es necesario y hasta obligatorio, para hacer copias. En ellas, haremos el rastreo del examen. En un disco duro lo que estaremos haciendo es localizar los ficheros log.

La finalidad de estos ficheros es darnos las actividades que han tenido el sistema informático. Nuestro examen será más exhausto ya que nos podrá decir si varias pautas. Como si el delito del que estamos intentando localizar, se realizo por medio de ese ordenador, móvil…y en qué momento se hizo. Ahora podremos saber la IP desde el cual se cometió el hecho y la fecha con la hora exacta.

Petición del juez y petición a las compañías telefónicas

Al llegarnos un caso en Indicios detectives para la obtención de la IP debemos señalar a nuestros clientes que a veces, debemos solicitarlo a los jueces. Es decir, que haya una solicitud judicial para ser cotejado por las operadoras o proveedores. Que suelen ser las grandes compañías telefónicas. Para ello, muchas veces, se requerirá un mandato judicial. Que nos permitan dar los datos necesarios que necesitaremos para nuestro peritaje informático.

Tenemos que tener en cuenta, que puede ocurrir que la fecha y la hora, no sea la misma o que no coincida con los sistemas informáticos de las operadoras. Por eso es tan importante hacer el peritaje del dispositivo para poder localizar todo.

La colaboración de la informática forense contra la lucha de los ciberdelitos

Las amenazas, calumnias, insultos, coacciones, extorsiones…se hacen por medio de las tecnologías. Y los ciudadanos deben protegerse y a la vez, demostrar estos hechos. Muchos despachos de abogados, empiezan a ser especialistas en derecho de las nuevas tecnologías y necesiten la colaboración de los peritos judiciales. Los análisis forenses se han convertido en la única solución de sus miedos y sospechas. Requieren y necesitan un examen exhaustivo para verificar si estaban en lo cierto y quien es el responsable. La sociedad necesita la ayuda de profesionales como los informáticos forenses. Con las evidencias digitales se puede hacer las denuncias o demandas pertinentes. Defendiéndonos y acusando a aquellos que nos han dañado o querido hacer daño.

Nuestro trabajo se expone en los tribunales, que componente fue utilizado y quien era su propietario. No solo es necesario la dirección IP para la identificación de los responsables del delito. Es sumamente importante, el análisis de los terminales o cualquier componente mediante el peritaje informático.

Localizar el dispositivo de la discordia: objetivo la IP

Garantizándose los protocolos de actuación, requeridos por los estamentos jurídicos. Y así asegurarnos que estamos ante los culpables del hecho delictivo. La finalidad de estos ficheros es darnos las actividades que han tenido el sistema informático. Nuestro examen será más exhausto ya que nos podrá decir si varias pautas. Como si el delito del que estamos intentando localizar, se realizo por medio de ese ordenador, móvil…y en qué momento se hizo. Ahora podremos saber la IP desde el cual se cometió el hecho y la fecha con la hora exacta.

Esperemos que con este post sepan que son las IP de ordenadores en que consiste su identificación y para que sirven.

Todo el contenido será registrado para verificarlo y determinarlo hasta que no sean más que nada. Por ello, tendremos que ver cómo el que quiere saber se reconoce o se dice que no sea todo. Lo que no seamos más pragmáticos puede que estemos hasta las narices de todo esto. Por ello, tendremos que hacer que las verdaderas peritaciones sean más que el resto del contenido.